※推薦台中搬家公司優質服務,可到府估價

台中搬鋼琴,台中金庫搬運,中部廢棄物處理,南投縣搬家公司,好幫手搬家,西屯區搬家

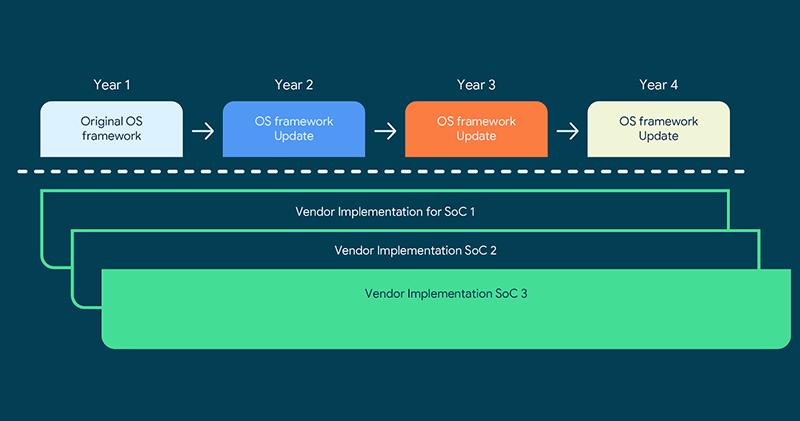

OPPO 在中國市場發表最新的 OPPO Reno5 系列新機,外型延續前一代的輕薄設計,並在外觀質感的美型上大幅提升、針對錄影拍攝體驗也全面升級。 Reno5 全系列支持最高 90Hz 螢幕更新率和 SuperVOOC 2.0 的 65W 超級閃充,除了定位旗艦的 Reno5 Pro 搭載聯發科天璣 1000+ 5G 處理器,官方也預告將在 12 月 24 日接續發表更高階、搭載高通 S865 處理器的 Reno5 Pro+ 5G 旗艦級手機,也可望成為今年最晚發表的 S865 系列處理器的手機。即便產品尚未發表,近期在中國工信部認證資料的頁面也提前曝光外觀和其詳細的規格資訊。

▲圖片來源:OPPO(微博)

OPPO Reno5 Pro+ 外觀、詳細規格提前曝光!可能是 2020 年最晚發表的 S865 旗艦手機

不久前 OPPO 發表的 Reno5 系列新機推出了 OPPO Reno5 和 OPPO Reno5 Pro 兩款機型,兩款手機在產品定位上從硬體規格就能看出差異,首先 Reno5 標準版搭載高通 Snapdragon 765G 5G 處理器, Reno5 Pro 則搭載聯發科天璣 1000+ 5G 處理器。至於更高的性能表需求, OPPO 也預告將在 12 月 24 日發表搭載高通 Snapdragon 865 處理器的「OPPO Reno5 Pro+ 」,雖然發表會當日僅透露了價格和機身背面的外觀圖並未透露更多詳細的規格資訊,不過最近在中國工信部認證已將 Reno5 Pro+ 的外觀與規格重點提前揭露。

首先在機身背面的主相機可說是相當「精彩」,根據中國工信部的資料, Reno5 Pro+ 將配備 5,000 萬像素四鏡頭主相機,包括 5,000 萬像素主鏡頭(首款搭載 SONY 最新的 5,000 萬像素 IMX766 傳感器)、 1,600 萬像素超廣角鏡頭、 1,300 萬像素長焦望遠鏡頭和 200 萬像素微距鏡頭,前置鏡頭則配備 3,200 萬像素自拍相機。 Reno5 Pro+ 也將搭載 OPPO FDF 全維人像錄影技術系統、全新升級的 AI 錄影和超級防手震 3.0 等錄影應用的升級。

螢幕方面將搭載 6.55 吋 FHD+ 解析度、 90Hz 螢幕更新率的 AMOLED 挖孔全螢幕,前置鏡頭將設計在螢幕左上角。

▲圖片來源:中國工信部(TENAA)

此外, OPPO 為 Reno5 系列打造出更閃耀的 Reno Glow2.0 星鑽工藝,讓質感表現更亮眼,目前有傳聞 Reno5 Pro+ 有機會首次搭載「電致變色技術」,這項技術過去曾過去經常被應用在飛機、跑車、大樓玻璃,像是波音 787 客機的客艙窗玻璃就是採用了這項技術,改變玻璃透光程度讓它變暗,藉此來取代過去常見的機械式舷窗遮陽板。

「電致變色技術」藉由電場調整玻璃透光度,甚至可改變表層顏色。最近在微博也流出疑似 vivo 的工程機也採用這項技術,並將它應用在整個手機背板讓整個機身背面都能變色。

▲圖片來源:Ice universe (Twitter/ @UniverseIce)

機身側邊可以看到 OPPO Reno5 Pro+ 仍然相當輕薄,根據中國工信部的資料 Reno5 Pro+ 機身尺寸為 159.9×72.5×7.99mm ,機身重量僅 184g :

▲圖片來源:中國工信部(TENAA)

至於電量方面雖然在中國工信部顯示為 2,200mAh ,不過推測 Reno5 Pro+ 將採用雙電池系統,因此電池容量預計為 4,350mAh~4,400mAh 左右。快充方面, Reno5 Pro+ 也將支持 SuperVOOC 2.0 的 65W 快充技術。

▲圖片來源:中國工信部(TENAA)

硬體規格方面, OPPO Reno5 Pro+ 除了已確定將搭載 Qualcomm Snapdragon 865 5G 處理器,從中國工信部資料可見到將提供最高 12GB RAM+256GB ROM 的規格,但 Reno5 全系列皆不支持 microSD 卡擴充容量。系統方面則運行 Android 11 作業系統。

▲圖片來源:中國工信部(TENAA)

※廣告預算用在刀口上,台北網頁設計公司幫您達到更多曝光效益

擁有後台管理系統的網站,將擁有強大的資料管理與更新功能,幫助您隨時新增網站的內容並節省網站開發的成本。

消息來源:中國工信部(TENAA)

延伸閱讀:

OPPO Reno5 系列正式發表:Reno Glow2.0 星鑽工藝提升質感,全面支援 90Hz 更新率螢幕、64MP 人像四鏡頭主相機、65W 超級閃充

OPPO Find X3 Pro 傳聞規格曝光:搭載高通S888處理器、配備自適應 120Hz 更新率螢幕

您也許會喜歡:

【推爆】終身$0月租 打電話只要1元/分

立達合法徵信社-讓您安心的選擇

※台中搬家公司教你幾個打包小技巧,輕鬆整理裝箱!

還在煩惱搬家費用要多少哪?台中大展搬家線上試算搬家費用,從此不再擔心「物品怎麼計費」、「多少車才能裝完」